グーグルは4月5日、北朝鮮政府が支援する攻撃者の手口やグーグルがユーザーを保護するために実施している取り組みを公開した。同社の脅威分析グループ Threat Analysis Group(以降、TAG)は過去10年以上に渡り、北朝鮮によるハッキングを追跡してきたという。

北朝鮮の攻撃者「ARCHIPELAGO」の手口とは

TAGでは北朝鮮政府の支援を受けた攻撃者を「ARCHIPELAGO」と名付け、2012年から追跡を続けている。攻撃対象は北朝鮮に対する制裁や人権問題などを専門とする個人で、次のような攻撃手法を採っているという。

●悪意のあるサイトのリンクやマルウェアを攻撃対象へ送り込む

メールの中に悪意あるサイトへのリンクを混ぜ、攻撃者に踏ませることでアカウントのログイン情報を盗んだり、マルウェアをインストールさせる手口を確認している。

メールの送り方も手の込んだもので、攻撃対象と事前に何度か通常のメールのやり取りをして信頼を得た後、フィッシング用のリンクを入れたメールを送ってくるのだという。

例えばある北朝鮮問題の専門家は、韓国のジャーナリストからの取材を求めるメールに返信。何度かやり取りをしていたが、最終的にマルウェアを含むリンクの付いたメールが送られてきたという。韓国のジャーナリストという相手の肩書きは嘘で、実際はARCHIPELAGOだったのだ。

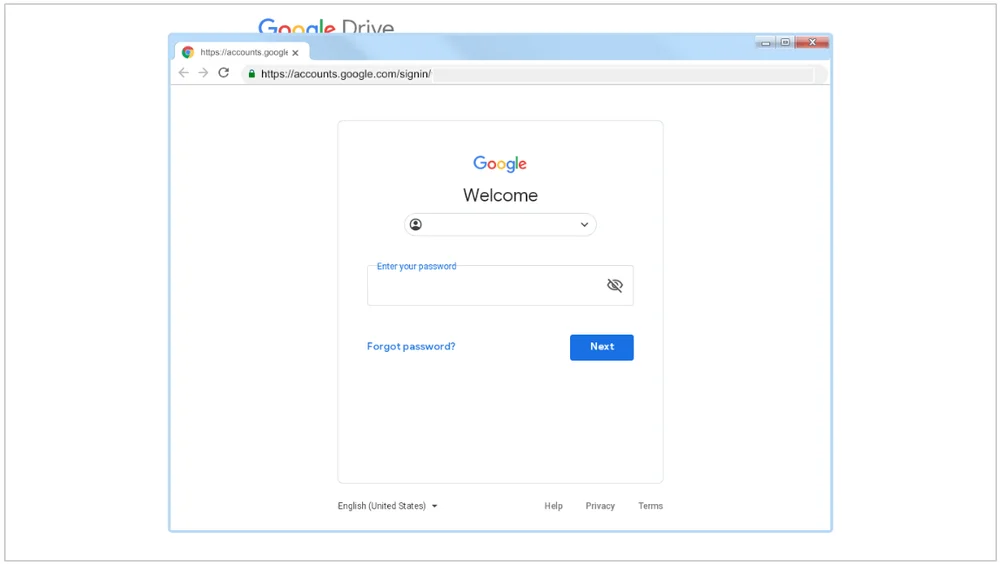

フィッシングの手口は他にも、ブラウザー内で偽のログインフォームを含むブラウザーのウィンドウをレンダリングする方法(browser-in-the-browser)などがあるという。

●暗号化等でセキュリティソフトのスキャンを回避

マルウェアを送り込む手法については、セキュリティソフトによるスキャン回避を狙ったと思われるものが複数確認されている。

- 無害な別のファイル(PDFやISOファイルなど)に、マルウェアのインストーラーやダウンロードリンクを仕込む方法

- 暗号化したマルウェアとパスワードを攻撃対象者へ送り、彼ら自身が複合化するよう仕向ける方法

- Googleドライブのファイル名にマルウェアのペイロードとコマンドをエンコードする方法

グーグルによれば、Googleドライブを使った手法については既に妨害措置を施しており、その後同じ手法を使った攻撃は確認されていないという。

●悪意のあるChrome拡張を使いアカウント情報やブラウザーのcookieを盗む

フィッシングメールなどから悪意あるChrome拡張をインストールさせ、ログイン情報やブラウザーのcookieなどを盗み取る手口も使われている。

こちらについても、グーグルは2018年以降、強力な権限を要求するChrome拡張をコンプライアンスレビューの対象に加えるといった対策を実施済み。

最近はこうした対策を回避する手口「SHARPEXT」も出現しているが、Chrome拡張エコシステムのセキュリティが向上しているため、インストールを成功させるまでに追加の手順を踏む必要が出ているという。

週刊アスキーの最新情報を購読しよう