結果は、8日に1度の攻撃を受ける……というもの

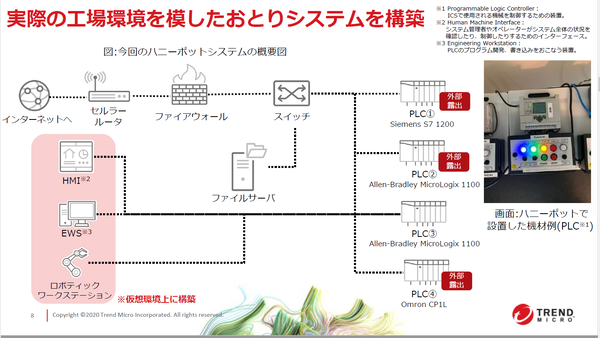

おとりシステムでは、リモート管理のために外部からのアクセスを許可している状況や、市場に出回っているPLCの多くが初期設定の段階でパスワードが設定されておらず、そのまま利用されている状況など、「工場環境に起こりがちな設定状況」(トレンドマイクロの石原氏)を再現した。

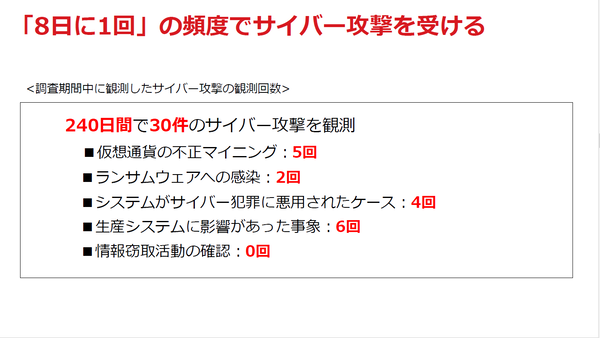

これによると、240日間で30件のサイバー攻撃を観測。「8日に1回の頻度でサイバー攻撃を受けた。少ないとは言いきれない」という。そのうち、生産システムに影響があった事象が6回、仮想通貨の不正マイニングが5回、システムがサイバー犯罪に悪用されたケースが4回、ランサムウェアへの感染が2回。一方で、情報窃取活動は確認されなかったという。また、ホワイトハッカーによる侵入、警告もあったという。

トレンドマイクロの石原氏は、「工場もサイバー攻撃を受けること、工場に着弾する攻撃の多くは、意図して工場を狙ったものではない可能性が高いこと、そして、意図して工場を狙ったサイバー攻撃でなくても、工場の稼働や生産性に影響を及ぼすことがわかった」とする。

目的はストレートにお金

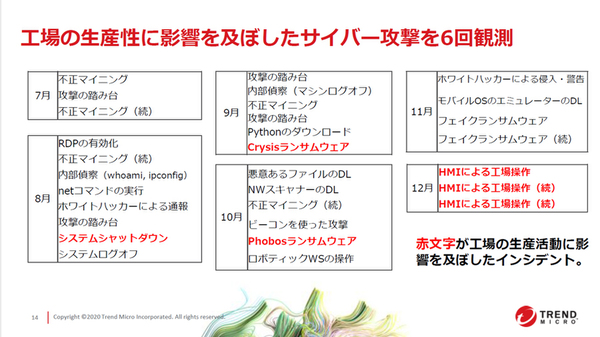

産業制御システムや工場機器を狙った攻撃は観測されなかったものの、システムシャットダウンや、ランサムウェア、HMI(Human Machine Interface)による工場操作が見られている。

たとえば、2019年9月に観測されたランサムウェアによる攻撃では、おとりシステムに侵入し、内部を偵察後、共有サーバーのファイルを物色。リモート操作用ソフトのTeamViewerをインストールし、ランサムウェア本体を含むファイルをダウンロード。タスクマネージャーを開き、稼働中のサービスをいくつか停止して、ランサムウェアのためのリソースを確保。その後、ランサムウェアを実行して、ファイルサーバー内のデータを暗号化したという。

こののちトレンドマイクロのリサーチャーが、架空の会社のCISOの役割を演じて、ランサムウェアの攻撃者とメールでのやりとりを行った。

攻撃者からは、解読できることを証明するために、「テストファイルを一つだけ送れ。ただし重要でないものだ」というメッセージが送られてきたのに対して、最も重要なPLCを制御するためのロジックファイルを送ったところ、解読されたファイルが戻ってきたという。

「最も重要なファイルを送信しても、攻撃者は工場にとって、それが大切なデータであることを理解していなかった。最も重要なデータを送って解読してもらえば、被害がなくなるにも関わらず、それを解読して送り返したことからもそれはわかる。IT環境には詳しいが、OT(Operational Technology)環境や扱われるデータについての知識には乏しいこと、システムのシャットダウン、インターフェースの操作は複数あったが、 場当たり的なものであったこと、明確なPLCへのサイバー攻撃は確認されなかったこと、OT特有のプロトコルを狙ったものもなかったという結果が出た。侵入しやすいIPアドレスを探していたところ、それが偶然、工場だったともいえる。工場が攻めやすい場所になっていることを証明したといえる」とし総括。

また、「サイバー犯罪者の目的は金銭であり、直接金銭を要求するランサムウェアやマシンリソースを悪用する不正マイニング、他者のアカウントを悪用したサービスの不正購入の試みなどが見られたが、データの窃取は確認されなかった」とした。

週刊アスキーの最新情報を購読しよう