Androidスマホに最悪の脆弱性 眠っている間に端末が乗っ取られる

2015年07月28日 10時45分更新

海外のモバイルセキュリティ会社 ZIMPERIUMは7月27日(現地時間)、Android OSに深刻な脆弱性があることをブログで公表した。いわゆるコンピューターウィルスでよく聞くようなアプリからの感染やメールからの感染とは異なり、特定の悪意あるコードを含んだ動画メッセージ(MMS)を受信するだけで乗っ取られてしまう場合があるというのがショッキングだ。

ZIMPERIUMによれば、感染のプロセスは以下のとおり。

・攻撃者はあなたの携帯電話番号を知っている必要がある

・特別に作成したメディアファイルをMMSメッセージで送りつけることで悪意あるコードを実行する

・受信者のどのような行動も必要としないため、この脆弱性は非常に危険である

・攻撃者がPDFファイルやリンクを送りつける「スピアフィッシング」と違い、この脆弱性はあなたが寝ている間に実行できてしまう。起床前に、攻撃者は乗っ取りに気づくようなサインを消し去り、あなたはいつものような1日を送る ー ただし、持っているのはウィルス入りスマホ(trojaned phone)だ

|

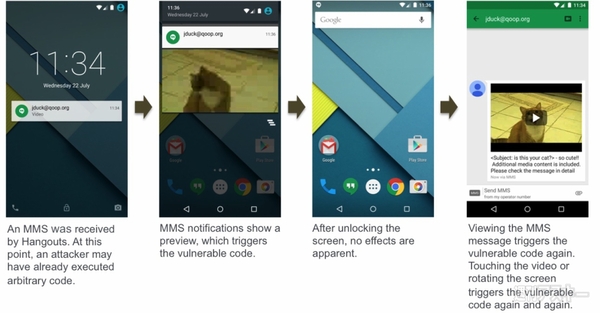

|---|

| ZIMPERIUMによる感染プロセスの解説。 |

1)ハングアウトでMMS(今回はビデオメッセージ)を受信。ポイントは、この時点で既に攻撃者が任意のコードを実行している場合があること

2)MMS通知がプレビューを表示、これが悪意あるコード実行のトリガーになる

3)ロック解除したところ。見かけ上はなんの影響もない

4)MMSメッセージを見ることが、悪意あるコード実行の再度のきっかけになる。動画にタッチするか、画面を回転させたことを起点に、悪意あるコードが何度も実行される

今後のGoogleの対応はどう進む?

この攻撃手法はStagefright攻撃と名付けられ、Android 2.2(コードネーム:Froyo)から混入された脆弱性だという。対象となるAndroid端末は全体の95%にのぼる推定9億5000万台。

既にZIMPERIUMからGoogleには通報済みで、パッチも提出されている。ブログではGoogleは48時間以内に内部プロセスへのパッチ展開を始めるだろうとしているが、実際に我々の端末にパッチが配信されるまでにはメーカーやキャリアの確認プロセスがあるだろうことから、どんなに急いでも多少の時間がかかる。

いまのところパッチを待たずに身を守る方法がないこともあり、Androidユーザーはやきもきする日々を送ることになりそうだ。

ZIMPERIUMの指摘がすべて事実だとすれば、ひとまず次に配布されるだろうStagefright攻撃に対応するAndroidの緊急パッチは、あらゆるAndroidユーザーが適用したほうが良いだろう。

|

|---|

●関連サイト

Experts Found a Unicorn in the Heart of Android - ZIMPERIUM

週刊アスキーの最新情報を購読しよう

本記事はアフィリエイトプログラムによる収益を得ている場合があります