国のセキュリティ政策を知ることの重要性

サイバーセキュリティを職業として考える場合、政府の政策がどちらの方向を向いているのかは常に頭に入れておく必要がある。しかし、政府の政策がどのように決まり、どのように実行しているのかは一見分かりづらい。そこで、総務省サイバーセキュリティ統括官室のお二人にお話を伺った。

前回、企業に属することなくバグバウンティ制度などを利用したホワイトハットハッカー=バグハンターという生き方を紹介した。孤高のホワイトハットハッカーに憧れを持つ方も多いのではないだろうか。ただし、フリーランスには大きな欠点がある。それは個人事業であるため、情報収集能力が企業に属する場合と比べて格段に落ちることだ。自分で積極的に情報を取りに行かなければ、あっという間に「一昔前の人」になってしまう。

そのためか、バグハンターの多くは、狭いが深い得意分野を持っているスペシャリストが多い。幅広く知識を吸収しようとすると、学習に時間が取られ、バグハンターにとってはその時間は利益を生み出さないので、狭い分野に特化する方が利益を最大化できるのだ。

孤高のホワイトハットハッカーになったとしても、あるいは企業や団体に所属するホワイトハットハッカーになったとしても、国のサイバーセキュリティ政策の概要を知っておくことが必須だ。なぜなら、政府の政策に呼応してビジネスは動いていくので、自分の中期のキャリアデザインを考える時、政策がどちらの方向を向いているのかは頭に入れておいた方がいい。

日本の官公庁は、一部のメディアが言うほど閉鎖的ではない。公式サイトを通じて、大量の情報公開を行っている。このような公開情報を読むだけでも、得るところは大きい。ただし、欠点は、公開している情報が多すぎて、しかも、多数の省庁、公的機関が公開をするので、一体どこから読み始めたらいいのかが非常に分かりづらいことだ。例えば、セキュリティ人材の育成政策は、総務省、経済産業省、文部科学省などが実施している。それぞれの省庁の管轄に対応して、異なる観点のプランであったり、場合によっては複数の省庁が連携をして共管政策として行っていることもある。ただ、普通の人には分かりづらいことも確かだ。

そこで、サイバーセキュリティ政策に関わりの深い総務省サイバーセキュリティ統括官室を訪ねて、政府の政策決定・実行の体制がどのようになっているのかを教えてもらった。

今回お話をうかがったのは、総務省サイバーセキュリティ統括官室、篠崎智洋統括補佐と豊重巨之参事官補佐のお二人。

日本のサイバーセキュリティ政策の決定の仕組み

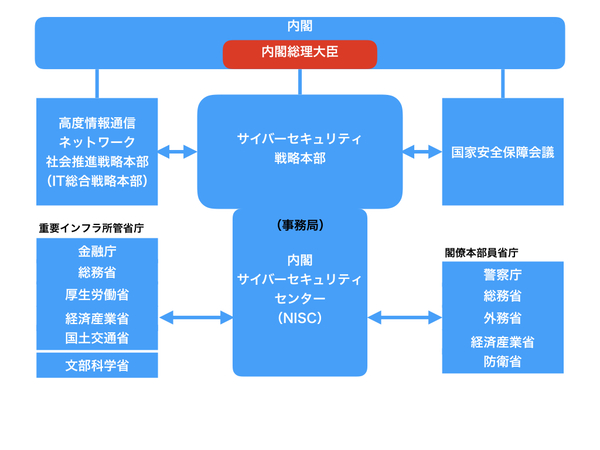

政府のサイバーセキュリティ政策を決定する体制は、意外にもシンプルな構造になっている。政策決定は、内閣総理大臣直属のサイバーセキュリティ戦略本部が行う。この事務局がNISC(National center of Incident readiness and Strategy for Cybersecurity)だ。

「このNISCが司令塔となり、関係の深い5省庁が役割分担をしています。また、電力、金融などの重要インフラの監督官庁とも連携をしています」(篠崎統括補佐)

サイバーセキュリティに関係の深い5省庁、警察庁(サイバー犯罪)、総務省(通信政策)、外務省(外交・安全保障)、経済産業省(情報政策)、防衛省(防衛)の閣僚は、サイバーセキュリティ戦略本部のメンバーになっている。

このため、戦略本部が決定した政策を、各省庁が実行をするというトップダウン方式が基本だが、関係閣僚が戦略本部のメンバーにもなっているため、各省庁が必要と考えるサイバー政策を戦略本部内で議論するというボトムアップ方向の流れもある。この循環で、日本のサイバーセキュリティ政策は決定されているのだ。

サイバーセキュリティ戦略本部は、より大きな政府の戦略に基づいてサイバーセキュリティ政策を決定していく。大元になるのは「未来投資戦略2018」だ。これは、以前の「日本再興戦略」に当たるもので、日本の産業を成長させる戦略が立案されている。この中で、サイバーセキュリティは産業成長の基礎となるという観点と、サイバーセキュリティそのものがひとつの成長産業であるという観点から、3つの項目について触れられている。

1)2020年東京オリンピック・パラリンピックに向けた態勢整備

2)IoT機器のセキュリティ対策の強化

3)インシデント検知から報告、回復までの一連の対処ができる人材の育成

いずれも、今の日本が抱えているセキュリティ課題だ。五輪開催国は例外なく海外からのサイバー攻撃が増加するので、その対策が必要になる。また、今狙われているのはセキュリティが甘いIoT機器だ。さらに、その防御をする人材が圧倒的に不足している。

このような"大戦略"に基づき、「サイバーセキュリティ戦略」が閣議決定される。最新のものでは、2018年から2021年までの3年間を戦略期間とし、「2020年東京大会とその後を見据えた取り組み」「安全なIoTシステムの構築」「人材育成・確保」「研究開発の推進」などのより細かい戦略が定められ、これに基づき、関連省庁が具体的な施策を行っていく。

この中で、総務省が特に重点を置いているのが「安全なIoTシステムの構築」と「人材育成・確保」だ。

「2000年前後は、攻撃をされても、それがすぐに検知できる"目立つ攻撃"が主流でしたが、今では手口が巧妙化して、すぐには攻撃が検知できない"目立たない攻撃"が主流になっています。そのため、被害が拡大し、長期化する傾向にあります」(篠崎統括補佐)

「目立たない攻撃」が増加した最大の理由は、IoT機器の増加だ。IHSテクノロジーの推定によると、2017年でIoT機器は275億個が存在し、2020年には1.5倍の403億個まで増加する見込みだ。個人でもウェブカメラやIoT家電、センサー類は気がつかないうちに使っているし、自動車や医療、製造分野などでも普通に使われるようになっている。

特に個人用のIoT機器では、パスワードが未設定あるいはadminなどの工場出荷時のまま使うなどセキュリティ対策がゼロといっても過言ではない状態になっている。IoT機器といってもDDos攻撃の踏み台にしたり、IoT機器から本体のPCやモバイルデバイスに侵入し、重要情報を取得することも可能で、攻撃者にとってはIoT機器が利用しやすい通用口になっている。

情報通信研究機構(NICT)が運営する攻撃観測システムNICTERの観測によると、日本に対するサイバー攻撃は、2015年に545.1億パケットから2017年には1504億パケットとわずか2年間で2.8倍に増加しているが、その中でもIoT機器に対する攻撃はわずか2年間で5.7倍に急増している。現在では、IoT機器に対する攻撃が全体の攻撃のうちの54%を占める状況になっている。

つまり、IoT機器のセキュリティが、今日本のサイバーセキュリティにとって最も大きな課題のひとつになっているのだ。

総務省では、「IoTセキュリティ総合対策」として「脆弱性対策に係る体制整備」「研究開発の推進」「民間企業の対策の促進」「人材育成の強化」「国際連携の推進」という5つのカテゴリーで具体策を公表している。この具体策の進捗を半年に一度検証し、「プログレスレポート」として公開することになっている。他の関係省庁でも同様の対策立案がされている。

つまり、「未来投資戦略」が大戦略、「サイバーセキュリティ戦略」が中戦略となり、関係省庁で具体的な施策が決定されている。この構造を頭に入れながら、政府の動きをウォッチしておくと理解しやすい。

上記リンクの2つは、政府のサイバーセキュリティ戦略を知る上で必読の公開資料。概要版などもダウンロードできる。

サイバーセキュリティにおける各省庁の役割

省庁の役割は大きい。普段からどのような課題があるのか、企業や団体などのヒヤリングを重ね、その対策を立案しておく必要がある。このような個別対策は、閣僚を通じて司令塔であるサイバーセキュリティ戦略本部へ提言することになる。

さらに、実行するための環境整備、予算確保も省庁の仕事だ。例えば、IoT機器の脆弱性対策では、まず始めに脆弱性の調査をするところから始めなければならない。この調査にはうってつけの国立研究開発法人情報通信研究機構(NICT)がある。NICTはすでに日本に対するサイバー攻撃を観測するNICTERを稼働して、データを公開している。

IoT脆弱性調査についても、NICTに委託するのが最も適切だが、NICTが脆弱性を調査するためにIoT機器にアクセスすることは、不正アクセス禁止法上では不正アクセスとみなされ、違法行為になってしまっていた。この矛盾を解消するために、今年春に、NICT法の改正法案を提出した。NICTが脆弱性調査のためにアクセスすることを「特定アクセス行為」として、平成36年3月までの間、NICTに特定アクセス行為ができるようにする改正法案だ。

総務省が関わるサイバーセキュリティ対策の研究開発の中心はNICTだ。NICTでは、NICTER(ニクター)、STARDUST(スターダスト)というシステムが動いている。

NICTERは先ほども触れたが、未使用のIPアドレスへの通信を観測することで、世界中でどのようなサイバー攻撃が行われているかを可視化するシステム。分析をすることで、攻撃手法なども推定できる。このNICTERを応用して、地方自治体にマルウェア感染を警告するシステムも稼働している。

STARDUSTは、政府機関や民間企業の模擬ネットワークを構築し、そこに攻撃者を誘い込み、彼らがどのような挙動をし、手口を使うのかを把握する。

政府の主導するセキュリティ人材育成

NICTは、このような研究開発から得られた知見を活かして、人材育成も行っている。

第2回で紹介した若手セキュリティイノベーターを育成するSecHack365の他、国の行政機関、地方公共団体、重要インフラ事業者等の 情報システム担当者を対象とした実践的サイバー防御演習の「CYDER(サイダー)」や、東京2020大会に向けた大会関連組織のセキュリティ担当者向けの「サイバーコロッセオ」を実施している。

このような演習をNICTが実施することに意味があるという。

「NICTの研究の蓄積を活かした、日本の事情に合わせたリアルな演習シナリオが構築できるのです」(豊重参事官補佐)

サイバー防御演習は、他機関や民間企業なども行っている。しかし、費用の関係などからなかなか大掛かりな演習空間を構築することは簡単ではない。NICTでは、NICT北陸StarBED技術センターに設置されている大規模高性能サーバー群を活用して、大規模演習環境を構築することができる。

「攻撃者は盲点となっているところから侵入をしてきます。本社のサーバを直接攻撃するのではなく、支社のサーバに侵入をし、そこを経由して本社サーバを攻撃することもあります。このようなリアルな大規模演習環境が構築できるのです」(豊重参事官補佐)

サイバーセキュリティは、国際的に連携して対処をしていかなければならない人類に課せられた課題だ。一方で国の安全保障という側面もある。この領域は「民」の仕事ではなく「公」の仕事になる。政府、公的機関は、この仕事を担っている。

企業に属する/属さない、いずれの形のホワイトハットハッカーであろうとも、政府のサイバーセキュリティ戦略は頭の隅に入れておいた方がいい。そのためには、まず最新の「未来投資戦略」の中から、サイバーセキュリティに関する項目を拾い、次に最新の「サイバーセキュリティ戦略」に目を通し、具体的な政策については関係省庁の公開情報を読むことで、政府のサイバーセキュリティ戦略を短時間で理解することができる。「未来投資戦略」「サイバーセキュリティ戦略」は、最新のPDF書類をダウンロードしておき、時折目を通すようにしておきたい。

週刊アスキーの最新情報を購読しよう