最新版ウイルスバスター クラウドの中枢機能に迫る

AIなら1日600件ずつ増加するランサムウェア WannaCryの亜種を判別可能!

2017年09月21日 11時00分更新

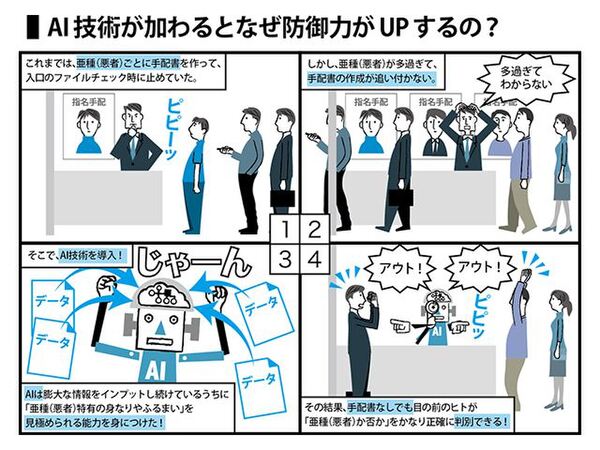

AIがランサムウェアを判別できるようになるまで

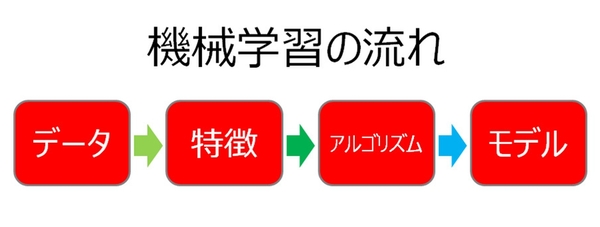

では、ウイルスバスター クラウドの新機能として搭載された「AI技術を導入した機械学習型スキャン」は、いったいどうやって判別方法を学ぶのだろうか。木野氏の説明によると、その学習は以下のような流れになっているという。まず膨大なデータから「特徴」を抽出し、それを「アルゴリズム」により「予測モデル」を作っていく。

「データ」は、トレンドマイクロ製品からのフィードバックをもとに脅威情報を収集・分析している「Trend Micro Smart Protection Network」を用いる。

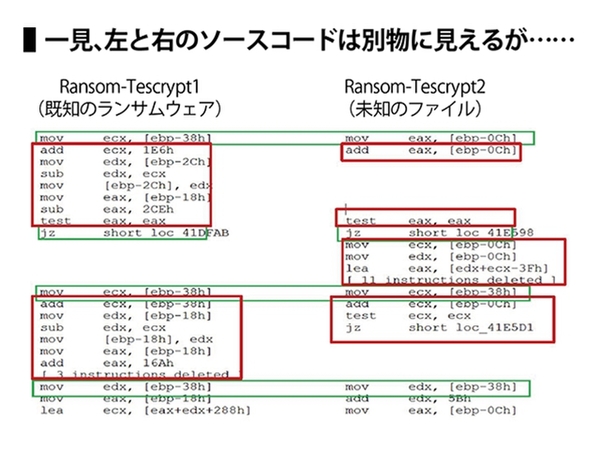

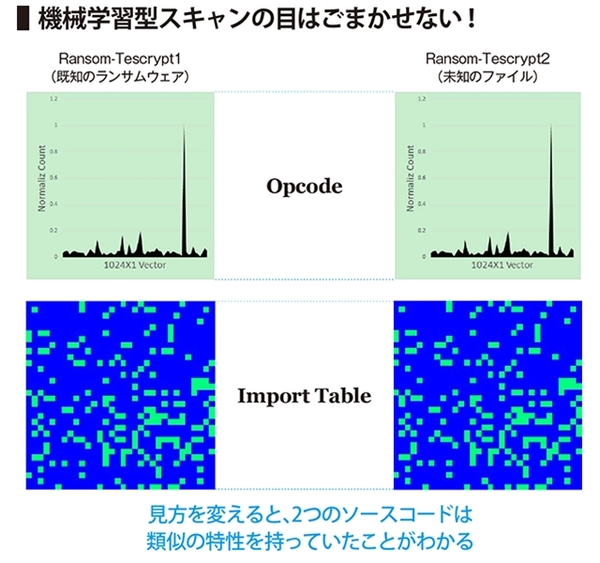

「そのデータから特徴をどう抽出するかがポイントです。既存のパターンファイルがあるランサムウェアと新しい亜種を比較すると、部分的には同じ箇所もあれば違う箇所もあり、見た目やシグネチャでは違うプログラムのように見えます。しかし、どのようなコマンドが実行されたかをグラフにしたり、APIの稼働をビジュアル化すると、じつは似ていることがわかります」(木野氏)。実際に見せてもらったのが下記の図だ。

こうなってくると、もはや従来の対策方法だけでは亜種か否かを判別するのは難しいことが理解できると思う。

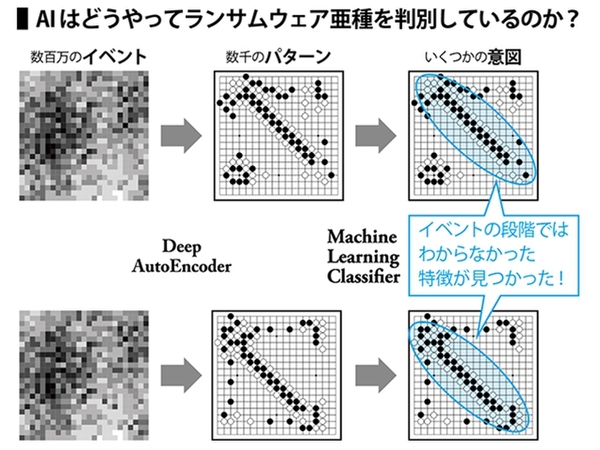

数百万の「イベント」をいくつかの「意図」にまで分類する

さらに「ふるまい」を抽出し、似ているかどうかも予測できる。「プログラムの中で様々なイベントが起きていますが、それをパターン化し、どういう意図を持っているかによってランサムウェアかどうかを抽出しています」(木野氏)。

プログラムのふるまいによる抽出では、統計的な手法を使って数百万というイベントを数千パターンに振り分け、そこからさらにいくつかの「インテンション=意図」にまで落とし込むのだという。

近頃は、画像認識に使われるAutoEncorderも利用しているとのこと。「AutoEncorderは、画像の特徴を絞り込んで似ているかどうかを判定します。これを応用して、ビジュアライズしたイベントからパターンを抽出しています。パターン化すると似ているかどうかが見えてくるので、どういった意図を持つイベントかを抽出していくことでランサムウェアか否かを認識します」(木野氏)。

そうして抽出した特徴についてアルゴリズムで予測モデルを作っていくことになる。「未知のコンテンツが見つかった場合、そのファイル自体やふるまい、またそのコンテンツが侵入した経路によっても攻撃方法が違うので、それらの情報をもとに最適なモデルを選択、白か黒かを判定する仕組みになっている」(木野氏)のだが、ここで「誤検知の恐れはないのか?」という冒頭の疑問が頭をもたげてくる。

週刊アスキーの最新情報を購読しよう