VPNの設定と運用

- VPN接続設定(L2TP/IPsec)

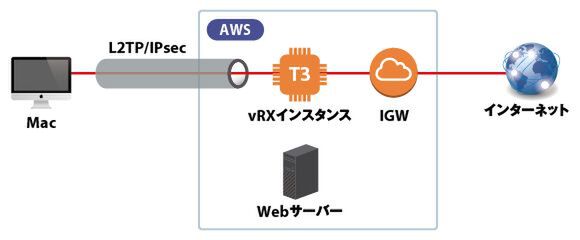

L2TP/IPsecでPCやMacからリモートアクセスする構成を試してみましょう。

L2TP/IPsecでPCやMacからリモートアクセス

L2TP/IPsecの接続設定例を参考に、コンフィグをセットします。管理ユーザーの状態で以下のコマンドを実行します。XX.XX.XX.XXをインスタンスのプライベートIPに置き換えます。

pp select anonymous pp bind tunnel1 pp auth request mschap-v2 pp auth username l2tp_user1 l2tp_password1 ppp ipcp ipaddress on ppp ipcp msext on ip pp remote address pool 172.16.0.10-172.16.0.100 ip pp mtu 1258 pp enable anonymous tunnel select 1 tunnel encapsulation l2tp ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 off ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text yamaha1 ipsec ike remote address 1 any l2tp tunnel disconnect time off l2tp syslog on ip tunnel tcp mss limit auto tunnel enable 1 ipsec auto refresh on ipsec transport 1 101 udp 1701 l2tp service on nat descriptor type 1 masquerade nat descriptor masquerade static 1 2 XX.XX.XX.XX udp 500 nat descriptor masquerade static 1 3 XX.XX.XX.XX udp 4500 nat descriptor masquerade static 1 4 XX.XX.XX.XX tcp 22 nat descriptor address outer 1 primary nat descriptor address inner 1 172.16.0.10-172.16.0.100 ip lan1 nat descriptor 1 save

クライアントからのL2TP接続を受け付けるために、セキュリティグループに以下の許可ルールを追加します。

- UDP 500番

- UDP 4500番

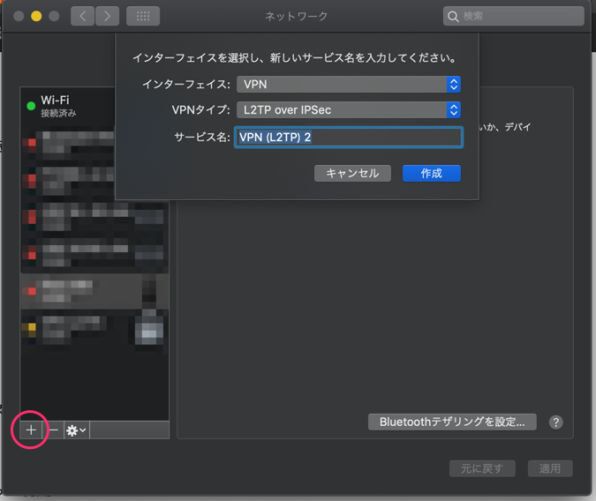

それでは、MacでL2TP接続を試してみます。環境設定のネットワーク設定一覧の下にある「+」ボタンをクリックしてサービスを追加します。

- インターフェイス : VPN

- VPNタイプ : L2TP over IPsec

[作成]ボタンをクリックするとサービスが追加されます。サービス設定を以下のように変更します。

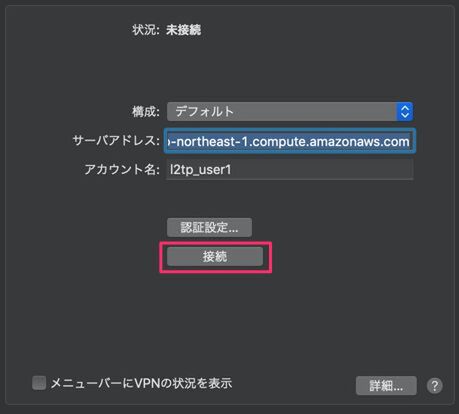

- サーバアドレス : vRXのEC2インスタンスの[パブリックDNS(IPv4)]

- アカウント名 : l2tp_user1

- [認証設定]ボタンをクリック

- ユーザ認証 - パスワード : l2tp_password1

- コンピュータ認証 - 共有シークレット : yamaha1

- [OK]ボタンをクリック

- [詳細]ボタンをクリック

- 「すべてのトラフィックをVPN接続経由で送信」チェックをオン

- [OK]ボタンをクリック

[接続]ボタンでL2TP/IPsec接続を開始します。以下のコマンドなどでグローバルIPアドレスを確認し、vRXインスタンスのパブリックIPであることからリモートアクセス経由でインターネットに接続していることがわかります。

$ curl https://ifconfig.me XX.XX.XX.XX$

- 性能測定

vRXとは別のEC2インスタンスでWebサーバーを実行し、Macから2GBのファイルをダウンロードして時間を3回計測してみました。

- 1回目:12.5 MB/s

- 2回目:11.1 MB/s

- 3回目:11.2 MB/s

リモートアクセス用途としては、良好な性能が出ていると言えそうです。

- インスタンスのシャットダウン、再起動

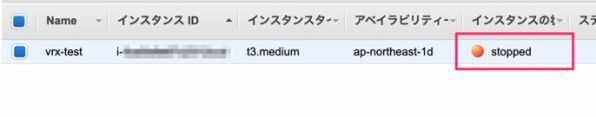

一般的なインスタンスの操作が可能で、AWS Management ConsoleとSSH接続からのコマンド操作の両方でシャットダウン、再起動が可能です。ここではAWS Management Consoleでインスタンスを終了してみます。

AWS Management ConsoleのEC2管理画面でvRXのEC2インスタンスを選択、[アクション] - [インスタンスの状態] - [停止]で「停止する」ボタンをクリックししばらく待つとインスタンスの状態が「Stopped」になり、停止します。

昔のヤマハルーター感覚でクラウドにつなげる

以上、vRXを起動、動作させる様子をご紹介しました。さわってみての率直な感想としては、従来のヤマハルーターと同じ感覚で操作できるのに驚いたのと、ユーザーデータでコンフィグが入れられるのでCloudFormationと組み合わせで構成を自動化すると便利そうということです。

コンフィグの管理という意味では、YNOに統合されて、かつユーザーデータでYNOに自動登録できるとスマートだと思います。あと、VXLANトンネルに対応して欲しいですね。現職のソラコムで提供しているSORACOM GateのGate Peerという、AWSからIoTデバイスに閉域アクセスする仕組みに利用できて、便利そうです。

一方で注意が必要なのはCPU使用の特性で、vRXはCPUコアを常時使用するため、T3インスタンスの無制限モードを有効にしていると起動時間に比例して課金が発生していきます。最近デフォルトで無制限モードを無効に設定できるようになったので、T3インスタンスでvRXを実行するときは無制限モードを無効にするか短時間の起動にとどめておくことをお奨めします。

改めて、vRXが活かせそうな領域としてはセンターネットワークとしてAWSを据えてEC2でサーバーを構成し、拠点やリモートアクセス端末が増えていく組織のネットワークにぴったりだと思います。Amazon S3をはじめとするAWSのマネージドサービスにVPCエンドポイント経由でセキュアに繋げるのも、有用だと思います。

(提供:ヤマハ)

週刊アスキーの最新情報を購読しよう