なぜ今セキュリティ人材の育成が叫ばれているのか?

近年急速に増えている「ホワイトハッカー養成プログラム」。その関連で目を引くのが、国立研究開発法人、情報通信研究機構が主催をしているSecHack365だ。ハッカソンを365日に渡って実施するという世界でも類を見ない形式であり、小中学生も応募するという点で話題になっている。公的機関がSecHack365のようなプログラムを行うのにはどのような背景があるのだろうか。情報通信研究機構ナショナルサイバートレーニングセンターの衛藤将史室長に話を伺った。

衛藤将史

SecHack365(セックハック365)というプログラムの名前を聞いたことがあるだろうか。国立研究開発法人情報通信研究機構(NICT)が主催しているもので、2017年の公募では、小中学生の応募者もいたと話題になった。このような報道から、サマーキャンプのような概論的、総論的な養成プログラムではないかと誤解している人も多いのではないかと思う(実は、筆者もそうだった)。

そういう人は、ぜひ「SecHack365 2017 作品一覧」を見ていただきたい。参加者たちの一年の成果がまとめられているもので、そのレベルの高さに驚くはずだ。大学院の修士課程レベルの成果がずらりと並んでいる。中には、おそらく中学生や高校生の作品だと思われるが、夏休みの自由研究的な手作り感たっぷりの成果もある。しかし、それもよく見ると、発想力が図抜けているのだ(「レーザポインタを用いた家電操作」などは、家電リモコンのコンセプトを一変させるアイディアが提示されている)。

つまり、SecHack365は、話題作りのために開催しているような緩いプログラムではなく、本気でセキュリティ系人材を育成しようという「ガチ」な養成プログラムなのだ。これを国立の研究開発法人が主催しているところに大きな意味がある。

SecHack365に限らず、現在ではホワイトハッカーやセキュリティエンジニアの養成プログラムは無数にある。公的機関や専門学校、企業などが主催をし、養成プログラムは現在も急速に増えている。

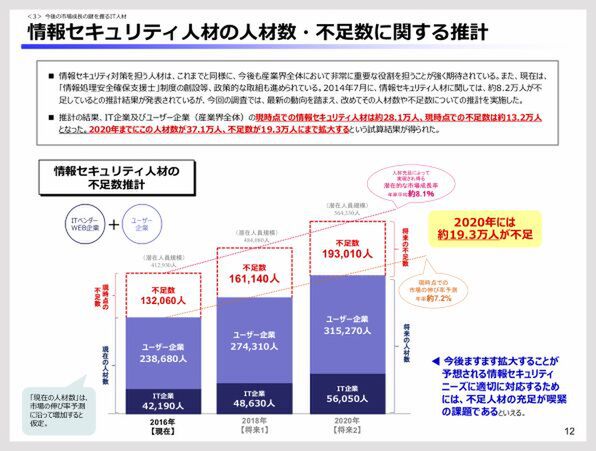

そのきっかけになったのが、2016年6月に経済産業省が公開した「IT人材の最新動向と将来推計に関する調査結果」で、2020年には情報セキュリティ人材が19.3万人も不足すると指摘されている。

単純に頭数が19.3万人も足りないということも大きな課題だが、さらに人材のミスマッチも大きな課題になっている。従来必要とされたセキュリティ人材と現在必要とされているセキュリティ人材にギャップがあるのだ。

その要因になっているのが、ITを取り巻く環境変化だ。10年前、企業ITとは省力化や効率化を目的とした企業内ITだった(在庫管理システムなど)。しかし、現在は売上拡大や顧客との接点を得るためのスマートフォンアプリやウェブという企業外ITになっている。防衛すべき対象が社外に大きく拡散している。さらに、悪意のある攻撃もサイト改ざん、アカウント乗っ取り、マルウェアの拡散といった個人の「いたずら」レベルのものが多かったが、現在では金銭を目的とした標的型攻撃などの組織犯罪が主流になっている。

限られた空間内のシステムを守る人材ではなく、開かれた空間でのサイバー攻撃に対応できる人材が求められている。

セキュリティ人材の需要と供給のミスマッチ

NICT内のナショナルサイバートレーニングセンター、衛藤将史室長は、19.3万人不足という問題もさることながら、この人材の需要と供給のミスマッチを解決するために、まずどのようなミスマッチが起きているのかを調査することから始めた。

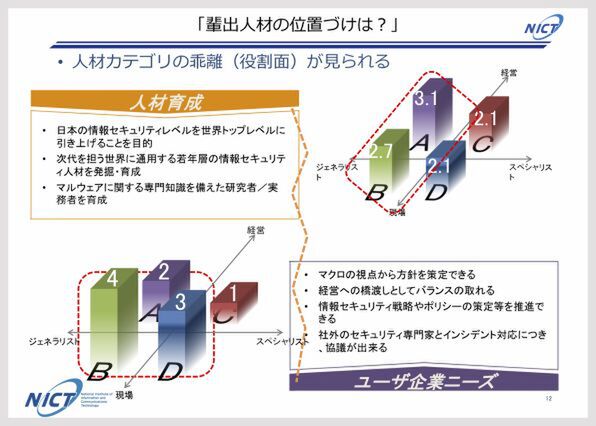

「経営寄り/現場寄り」「ジェネラリスト/スペシャリスト」という2軸を設定し、4つの象限別に需給ギャップを調査した。調査方法は、主要な養成機関に「どのような人材を育成しているか」を尋ね、一方でセキュリティ人材を必要としている企業に「どのような人材を必要としているか」を尋ねるというヒヤリング調査だ。

明らかになったのは、「企業は経営寄り、ジェネラリストを欲しているが、養成機関では現場寄り人材を育てている」という結果だった。

「企業が必要としているのは、橋渡し人材と呼ばれる人たちです。経営者の視点に立って、経営者にもわかる言葉で、しなければいけないセキュリティ対策を説明、提案できる人材を必要としているのです」

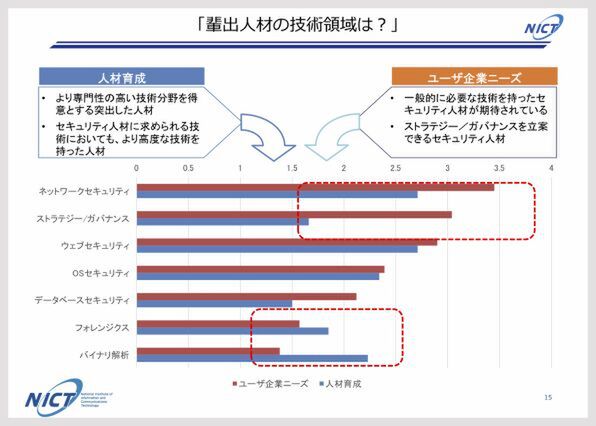

衛藤室長は、4象限の人材ギャップだけでなく、具体的な技術領域のギャップについてもヒヤリングをしてまとめている。それによると、企業が必要としているのは「ネットワークセキュリティ」「ストラテジー/ガバナンス」であり、意外にも「フォレンジクス」「バイナリ解析」は必要としていない。なぜなら、ユーザ企業(ITシステムを利用する企業)は、フォレンジクスやバイナリ解析といった高度な解析に関しては、ITベンダーに委託をしてしまうケースが多いからだという。

「フォレンジクスやバイナリ解析は奥が深く簡単に身につけられる技術ではありません。そこに挑戦をし、高いスキルを身につけた学生もいますが、このミスマッチの状況を知らずに、ユーザ企業に就職活動をしてしまう。それで落とされたり、せっかくの自分のスキルを活かせない職につく例が見受けられます。せっかく高い技術を身につけたのであれば、それを必要としているITベンダーに就職活動をすべきです」

初学者が、自分が興味を持ったセキュリティ分野の技術を深掘りして徹底的に学ぶということは素晴らしいことであると衛藤室長は言う。しかし、就職活動という現実に直面した際は、こういった世の中のニーズをよく考え、自分の持っているスキルと世の中のニーズがクロスする部分を狙っていくという戦略的思考も持ってもらいたいと言う。

「若い人がまず興味を持つのは現場寄りの技術で、養成プログラムも参加者の要望に応えようとします。初学者はまず現場寄りの技術を身につけるということも大切なことです。私たちとしては、まず現場寄りの技術を学んで、その後に経営寄りにシフトしていける育成プログラムの枠組みを作ることが重要だと考えました」

NICTは国立研究開発法人であり、公金によって運営されている。そのNICTが民間の養成プログラムと同じことをしていたのでは、ただの民業圧迫になってしまう。民間の養成プログラムが手を出しづらい橋渡し人材の養成をNICTが担うことで、官民の相互補完的な関係が構築できる。

海外の優秀な機器や人材を活用するのは悪いことではない。しかし、同時に国内の機器製造技術や人材を育て、「セキュリティ自給率」を一定水準維持しておくことも長期の視点では重要なのだ。

このような背景から、NCTCでは現在3つの養成プログラムを実行している。「CYDER(サイダー)」は最も多くの人数を対象に、自治体、公的機関、重要インフラ事業者向けのサイバー演習。「サイバーコロッセオ」は五輪大会関係者向けのサイバー演習。そして、「SecHack365」だ。

SecHackが育てる「セキュリティイノベーター」

SecHack365では、「セキュリティイノベーター」という呼び方を使っている。

「ホワイトハッカーというと、世の中ではセキュリティの現場でフォレンジックなどのスキルを使って、攻撃者を割り出し防御をするという運用の現場で活躍する人材というイメージがあります。私たちがSecHack365で育成しようとしている人材は、既存技術を巧みに運用する人ではなく、新しい技術を生み出せる人なのです」

つまり、セキュリティ分野でイノベーションを起こせる人材=世の中のために活動する人材を育てようとしている。ここが他のセキュリティ人材養成プログラムと大きく違っている点であり、先ほどの国立研究開発法人が主催する妥当性=「民間養成機関の補完」「セキュリティ自給率の維持」と合致をしている点でもある。

SecHack365は、25歳以下の学生、若手社会人を対象とし、約40名程度を公募して実施される。実施内容は、一言で言えば1年間連続して行われるロングハッカソンだ。参加者にはクラウド開発環境が提供され、メンバーといつでも連絡を取り合うことができ、自宅でもどこでも好きなところで、自分で企画したプロジェクトを進めていく。

一般的にハッカソンは、数時間や半日といった短時間で行うもので、集中をして瞬発力によって課題をこなすというところに意味があるが、一方で、短時間であるが故に成果は小粒なものになりやすい。SecHack365は、ハッカソンからの学びの効果と同時に、長期プロジェクトを継続することにより質の高い成果を生み出すことも狙ったものだ。

とは言え、自宅でそれぞれが自分のプロジェクトを進めるというやり方ではモチベーションの維持が難しい。そこで、年に6回、土日を利用してキャラバンを行う。キャラバン先は、データセンターなど日本の最先端の施設やセキュリティ関連企業の所在地などで、見学をして刺激を受け、さらにその施設や企業の責任者に講演や座学を実施してもらう。

その後に、講師陣による座学、技術指導などがあり、他のメンバーと対面してハッカソンを行う。キャラバンが終わると、メンバーはそれぞれの自宅に戻り、クラウド開発環境を使ってプロジェクトを進めていく。こうして1年をかけて、自分が成長するだけでなく、セキュリティ製品としても一定の水準の成果を生み出していく。その成果が優秀であれば、そのまま起業する、あるいは研究職に就き、さらに深く研究するということもあり得る。

SecHack365はどのような人材を育てようとしているのだろうか。

「SecHack365では、技術、発想、熱意の3つを基準にメンバーの選定を行っています」

例えば、昨年は選考課題のひとつに「ここに割り箸と輪ゴムが無限にあります。どうしますか?」というものがあったそうだ。誰もが思いつく「割り箸鉄砲を作ります」という平凡な回答は合格点ぎりぎり。多かったのは、シンプルに「割り箸と輪ゴムを販売する」というものだった。「無限にあるんだったら売ればいいじゃん」という発想もまだまだ。また、ある合格者は「棚を作る」という平凡な回答だったが、実際に大量の割り箸と輪ゴムを購入して、見事な棚を実際に作り、その写真を添付してきた。熱意の点で合格点。

この他、過去に自作したソフトウェアや参加したセキュリティイベントなどの経歴を問い、最低限の技術力を持っているかどうかを審査する。

「どの応募者を合格にするかは、委員によって割れます。元々優秀な人材をさらに伸ばしたいと考える委員もいます。一方で、世の中で埋れているような原石を発掘して、環境を与えて磨き上げて世に送り出したいと考える委員もいます」

共通しているのは、いわゆる全方位型優等生では採用してもらえないということだ。何か図抜けたものをひとつ持っている。そういう人材をSecHack365では求めている。

受講修了者は、セキュリティイノベーターとして研究職や開発職、あるいは起業の道を選ぶことが多いと思われる(まだ2年目なので具体的な成果が明らかになるのはこれから)。しかし、すでに成果は現れ始めている。2017修了者のチームを米国オースティンで開催されるエンターテイメントとITのクリエイティブイベント「SXSW(サウスバイサウスウエスト)」に派遣したところ、現地の24時間ハッカソンで、スポンサー賞を受賞した。ワールドワイドで通用する人材も育ち始めている。

また、2017の修了者が2018ではチューターとして参加する例もあり、SecHack365のコミュニティが形成されつつあるという。 セキュリティイノベーター、ホワイトハッカーになるために最も重要な資質を、衛藤室長は「探究心」であると言う。その探究心をドライブするのは強い好奇心だ。イノベーターに大切なのは何かを探究していくこと。その探究が、常識の枠からはみ出た時に、今までに誰も見たことのない新しいものが生まれてくる。

SecHack365は、そういうセキュリティイノベーターを育成するプログラムだが、教育プログラムというよりは「参加者の探究心をファシリテートする場」と言った方が近いかもしれない。SecHack365がひとつのモデルケースとなって、似たような養成プログラムが企業や大学、高校などに広がっていくことが期待されている。

週刊アスキーの最新情報を購読しよう