案ずるよりも、まずAmazon Macieでデータの傾向の把握を

CloudNativeの吉田浩和氏は、「踏み台環境におけるAmazon Maice活用の提案(仮)」と題し、2017年8月に発表された「Amazon Macie」を用いて、「まず管理下の環境にどんな情報があるか、傾向をつかむところから始めよう」と呼び掛けた。

CloudNativeの吉田浩和氏

Amazon Macieは、機械学習を用いてS3バケットに保存されている機密データを自動的に発見し、分類してくれる機能だ。吉田氏はこれを、システムの内と外とをつなぐ「踏み台サーバ」の監査に活用してみたという。

踏み台サーバー(プロキシサーバー)を設け、本番システムに対する認証・認可のポイントを一カ所に絞る設計にはさまざまなメリットがあるが、「逆に言えば何でもできてしまうため、誰が何をやっているのかの打鍵ログや入出力を取得し、分析する作業は避けられない。最近ではどの会社もコンプライアンスを考慮してログを取っていると言うが、ログは取っているだけでは無意味。きちんと監査しなければ意味がない。また、そもそもどんなデータがあるのかを分類し、それぞれどんなポリシーに基づいて管理しているかが明確でなければ、これも意味がない」(吉田氏)

その「機密データの分類」を、grepなど手作業で行うのは非効率。そこでAmazon Macieの出番、というわけだ。吉田氏は実際に、linux-syslogを対象にAmazon Macieを適用し、個人情報(PII)に該当しそうなデータがないかを確認してみたという。2バイト文字対応への対応はこれからといいった課題はあるものの、「出てきた結果を見て、どんなデータがどのくらいあるか、肌感覚をつかむのは大事。また、どんなデータが含まれているかは組織によって異なるが、おおまかな傾向をつかむこともできる。アラートどうこうを気にする前に、どんなものがあるかを知ることが必要だ」と述べた。

中には、Amazon S3経由での情報漏洩や、クラウド上にログデータをアップロードすることに懸念を感じる人がいるかもしれないが、問題の多くはAWS側ではなくユーザーの設定ミスに起因するものだと吉田氏は説明。「そもそも、機密データの洗い出しを人力でやるには限界がある。1つのやり方としてAmazon Macieは有用ではないか」と述べ、まずは試して気付きを得てほしいと呼び掛けた。

VMware Cloud on AWSは「最強のリフト&シフト」を実現

続いて登壇したヴイエムウェアの大久光崇氏は、米国では2017年8月から提供開始された「VMware Cloud on AWS」について紹介した。

ヴイエムウェアの大久光崇氏

VMware Cloud on AWSは、vSphereをはじめとするVMwareのソフトウェアを詰め込んだものをAWSベアメタル上で動かすサービスだ。「2013年ごろは互いにバチバチやっていた」(大久氏)というVMwareとAWSが協力して提供しているソリューションで、「ブラックコーヒーのようなサービスであり、いかようにもお客様がアレンジできる。用途もディザスタリカバリーやAWS移行などさまざまだ」という。

最大のポイントは、ネットワークがオーバーレイネットワークであること。このため「オンプレミスと同じように、お客様の好き放題にサブネットを作れる」と大久氏は述べた。L2 VPNで延伸すれば、ブロードキャストドメインをAWS側に引いてくることもできる。つまり「vMotionのライブマイグレーションでVMを稼動したままAWSに持っていったり、逆にオンプレ側に戻すことができる。このとき、IPアドレスを変更する必要は一切ないし、仮想ディスクのフォーマットも変更する必要がない。おそらく最強のリフト&シフトではないか」と述べた。

現在は米国のオレゴンとバージニアでしか提供されていないVMware Cloud on AWSだが、3月7日には「何かが起きる」という。なお、日本(東京リージョン)での展開はちょっと先になり、2018年第4四半期の予定だ。役員が「AWSに移行するぞ」と張り切っても、いざ移行しようとするとシステムインテグレーション費用がとんでもない額になってしまうケースが往々にしてあるが、IPアドレスを変えることなくライブマイグレーションを可能にするVMware Cloud on AWSは、その解決策になるかもしれない。

AWS利用状況の可視化やアカウントアクティビティの監視、最初の一歩にSplunkを

さまざまなデータの解析に活躍する「Splunk」だが、セキュリティの観点でも、プロキシなどのログを解析してC2サーバへの通信を抽出したり、エンドポイント内のプロセス遷移を解析してマルウェア感染の原因を特定したり、大量の通信の中から通常とは異なる不審なもの(アノーマリ)を検出したりと、さまざまな形で活用されている。では、AWSの環境ではどんな風に活用できるのかを、Splunk Services Japanの横田聡氏が説明した。

Splunk Services Japanの横田聡氏

横田氏はまず、Amazon S3からの情報流出事故がいくつか起こっているが、その多くは公開権限の不備など設定ミスに起因することを説明。「権限は最小限に留める」「CloudTrailでログを取得し、説明責任を果たす体制を整える」「暗号化を実施する」「シークレットキーはハードコードしない」といったベストプラクティスの実践が重要だとした。

ただ、ルールやポリシーを定めてもそれが本当に実行されているかどうかは確認しなければ分からない。そこで、米国の企業を中心に、Splunkを活用してCloudTrailの出力を分析・可視化し、アカウントの不正利用を監視する動きが広がっているという。多くの企業に共通するのが「アカウントのアクティビティのリアルタイム監視」や「アカウントの棚卸し」だ。また専用Appを用いて、さまざまなリソースの利用状況を可視化し、「AWS運用、可視化の最初の一歩として使っていただいているケースも多い」(横田氏)という。

可視化の第一歩としてオススメのSplunk

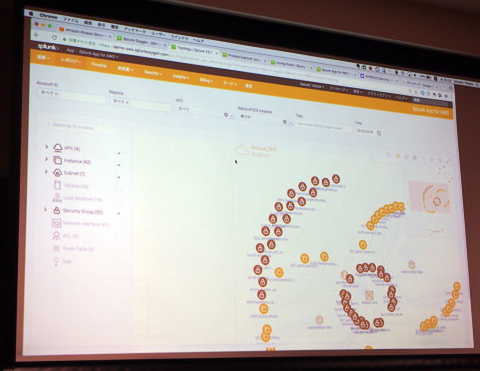

横田氏は、AWS向けアドオンのデモも紹介した。お勧めは「トポロジ」機能で、「AWSの設定やサブネットインスタンスの関係などを読み込み、自動的にマップとして生成してくれる。各インスタンスとそこにひもづくものの関係や、セキュリティグループなども可視化でき、勝手に立ち上げられた『野良インスタンス』にも素早く気付ける」(同氏)ほか、IAMアカウントのアクティビティも把握できる。また、SaaS形式の「Splunk Cloud」は15日間無料で利用できるといい、「ぜひ試して、今の状況がどうなっているか把握してみてほしい」と呼び掛けた。

週刊アスキーの最新情報を購読しよう