3月8日、ベライゾンはインシデントを危険度などの観点でピックアップ、シナリオに落とし込んで解説した「Data Breach Digest」についての発表会を開催した。

今年は関係者の視点でインシデントを解説

ベライゾンは、2017年度の「Data Breach Digest」を発表した。Data Breach Digest(以降、DBD)は、同社が毎年公開しているインシデント詳細分析レポート「Data Breach Investigations Report」の中から、実際に発生したインシデントを危険度などの観点でピックアップ、シナリオに落とし込んで解説したものだ。昨年は調査員の立場からインシデントを分析したが、今年は関係者の視点で発生の経緯や対応を振り返る構成に変更したという。

「データ漏えいや侵害に対応するのは、IT部門やセキュリティ部門だけではない。人事や経理、法務、広報、経営層など、あらゆる部門が対応に迫られる。関係者の視点でインシデントを描くことで、見落としがちなポイントや防止策が見えてくると考えた」。ベライゾンのマネージング・プリンシパル、アシシュ・ターバル氏は変更の背景をこう説明する。

マネージング・プリンシパルのアシシュ・ターパル氏

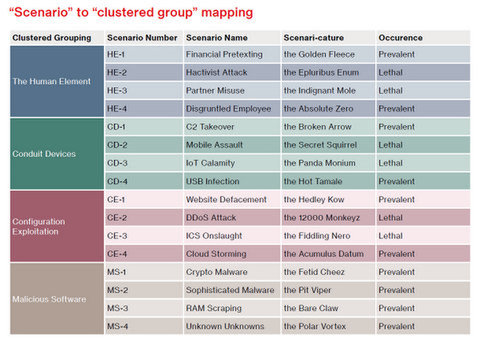

DBDの漏えいシナリオは、「人的要素」「不正デバイス」「設定の改ざん」「悪意のあるソフトウェア」の分類グループに分けられ、それぞれ4つのシナリオで構成されている。シナリオには発生頻度が記載され、「自社のビジネスとの関連性や発生頻度から対応の優先順位を付けることで、効果的に対策できる」とターバル氏は言う。

分類グループとシナリオ

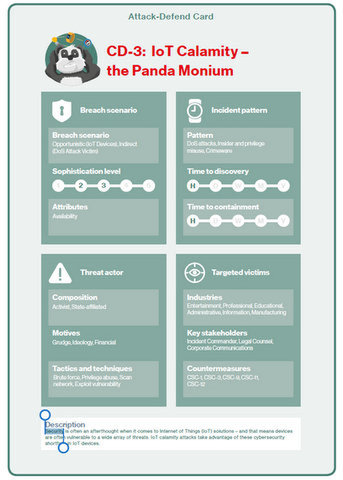

シナリオの例として、ターバル氏は「不正デバイス」分類グループの「The Panda Monium」を取り上げた。これは、ある大学のセキュリティ部門の現場指揮官が体験したインシデントとその経緯、対策が書かれたものだ。

あるとき、学生からネットワークの速度が遅い、アクセスできないといった苦情が舞い込むようになり、原因を調べたところ、DNSルックアップを行なうネームサーバーにて、シーフードに関するサブドメインへの大量のリクエストが発生していた。担当者はベライゾンのRISK Teamに調査を依頼。調査の結果、リクエストの発生源は照明や自動販売機など5000台以上の“IoT”であると分かる。さらに、一部はボットネット化していることも判明する。

「昨年末に大規模DDoS攻撃を発生させたMiraiボットネットから分かるとおり、IoTインフラには大きなリスクが潜んでいる」。ターバル氏はそう述べ、対策としては、IoTシステムのネットワークゾーンを他ネットワークから切り離して運用すること、インターネットと直接接続させないこと、デバイスのパスワードなどデフォルト設定を変更すること、IoTを資産管理の対象に加えることなどを挙げた。

The Panda Moniumのシナリオ

こうしたシナリオから得られる共通の教訓は、「証拠保全や組織横断的な連絡方法を確立すること」「IT部門だけでは対応できないという限界を知り、各ステークホルダーと連携すること」「社内外に説明できるよう問題の経緯や対応状況などを文書化すること」だ。その上で、人的要素や設定の改ざんなど、分類グループごとの対策(たとえば悪意あるソフトウェアでは攻撃者の手段や能力を知り防御する、ファイルの改ざんを監視するなど)を講じることが大切と、ターバル氏は述べる。

「DBDをセキュリティ対策の参考に活用してもらえれば幸いだ」(ターバル氏)

週刊アスキーの最新情報を購読しよう