8月19日、トレンドマイクロは2013年上半期における最新セキュリティー動向を解説するセミナーを報道関係者向けに開催しました。

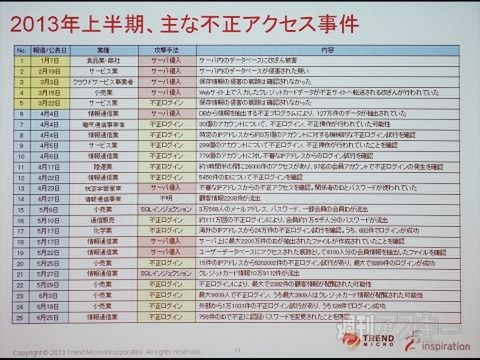

最近では、有名Webサービスからのアカウント流出や有名企業のWebサイト改ざんが相次いでいます。トレンドマイクロの染谷征良氏によれば、不正アクセス事件は4月以降に急増しているとのこと。

|

|---|

| ↑セミナーで解説を行ったトレンドマイクロ セキュリティエバンジェリストの染谷征良氏。 |

|

|---|

| ↑2013年上半期は4月以降に不正アクセスが急増した。 |

このような脅威が増加している背景にはどのような問題があるのでしょうか。その原因や対策について、トレンドマイクロによるセミナー内容をご紹介します。

■攻撃用の詐欺ツールを誰もが入手しやすい状態に

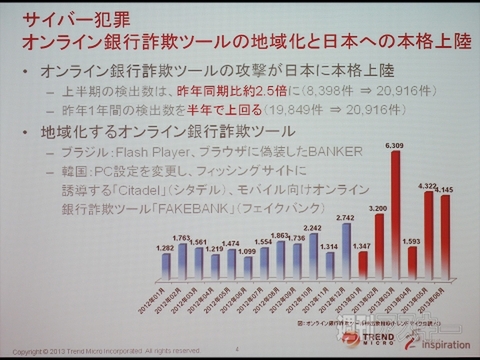

2013年上半期に顕著にみられたサイバー犯罪が、オンライン銀行をターゲットとした詐欺ツールです。トレンドマイクロによれば、これらの検出数は昨年同期比で2.5倍に増加。日本にも“本格上陸”したとのことです。

|

|---|

| ↑オンライン銀行詐欺ツールが日本にも本格上陸。 |

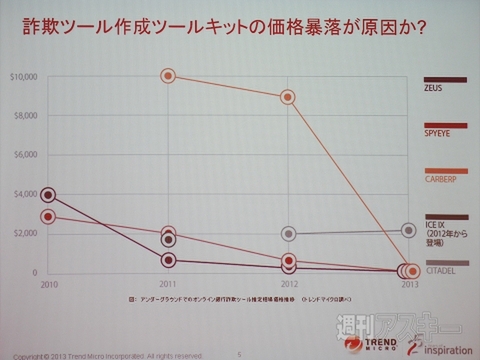

詐欺ツールが急激に増加した背景としては、詐欺ツールを作成するための“ZEUS”や“SPYEYE”といったツールキットが入手しやすくなったことが挙げられています。これまで10~100万円程度の高額で取引されていたツールキットが低価格化し、中にはソースコードが公開されたものがあるとのこと。その結果、誰もが自由に詐欺ツールを作成できる状態になっています。

|

|---|

| ↑ツールキットが低価格化し、入手が容易に。 |

モバイル向けの不正アプリも急増。世界で71万8000本が確認されており、昨年比で25倍となっています。さらにその増加ペースも上がっており、35万本に到達するまでに3年かかったのに対し、70万本に到達するまでに6ヵ月しかかかっていないとのこと。

モバイルプラットフォームを標的とした攻撃では、99%のAndroid端末が影響を受ける“マスターキー”の脆弱性や、高度な不正アプリ“OBAD”の事例を紹介。ソーシャルサイトでは、あたかも知り合いのようにチャットで話しかけ、悪意のある外部サイトに誘導するといった攻撃が増加しているとのことです。

■効率の良い不正アクセスを実現する「アカウントリスト攻撃」

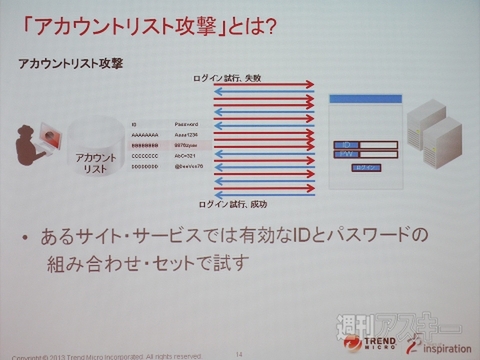

Webサイトへの不正ログインが増加している点については、トレンドマイクロが「アカウントリスト攻撃」と呼ぶ手法が紹介されました。

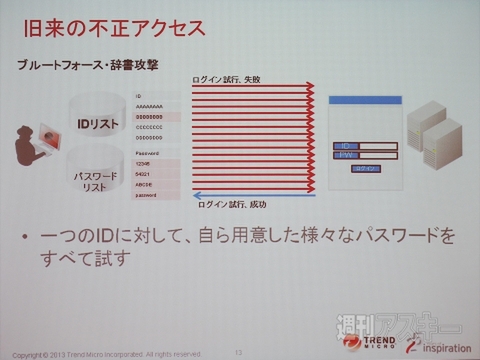

従来の不正ログインでは、WebサイトのユーザーIDのリストを用意し、パスワードを総当たりで探索する“ブルートフォース攻撃”や“辞書攻撃”と呼ばれる手法が用いられていました。これは多数のログインを試行する必要がある上に、効率が悪いという問題がありました。

|

|---|

| ↑従来の総当たりによる攻撃手法。効率が悪かった。 |

これに対して最近増加しているアカウントリスト攻撃とは、あるWebサイトから不正に入手したIDとパスワードの組み合わせを用いて、別のWebサイトへのログインを試行するという攻撃手法を指しています。これは一定数のユーザーが、複数のWebサイトで同じIDとパスワードを使い回していることを想定した攻撃といえます。総当たりに比べてログインの試行回数が大幅に少なく、効率の良い手法となっています。

|

|---|

| ↑あるサイトのアカウントリストを別のサービスで試すことで効率化。 |

対策として、まずは一定時間内に大量のログイン試行があった場合にアラートを上げることで、総当たり攻撃を防ぐことができます。一方、アカウントリスト攻撃の検出は難しいものの、同じIPアドレスからの連続したログイン試行を監視することで、対策は可能としています。

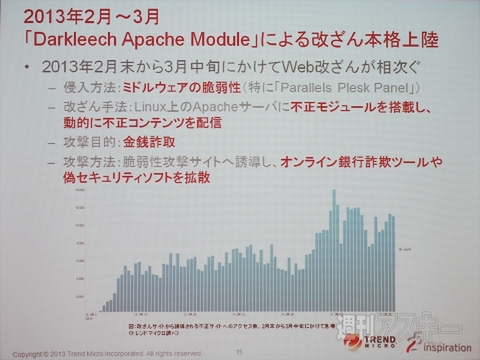

■ApacheモジュールでWebサイトを動的に改ざん

Webサイトの改ざんについても、手法が高度化しているとのこと。古典的なWebサイトの改ざんでは、Webサイトのコンテンツファイルを書き換え、悪意のあるWebサイトへのリンクを埋め込むといった手法が用いられていました。これは管理者がWebサイト上のファイルを見れば、改ざんを容易に検出できるものでした。

これに対して高度な改ざん手法では、“Darkleech Apache Module”というWebサーバー用のモジュールを配置することで、動的にコンテンツを書き換えるとしています。

|

|---|

| ↑Apacheモジュールを用いたWebサイト改ざんが急増している。 |

Apacheモジュールを使えば、Webサイトに配置されたコンテンツをユーザーに向けて送信する途中に処理を追加することができます。これを悪用すると、Webサーバ上のコンテンツファイルを書き換えることなく、ユーザーに送られるコンテンツに悪意のあるリンクやスクリプトを動的に埋め込むことができるようになります。

さらに、悪意のあるリンクやJavaScript自体を難読化するという手法も併用されています。URLやパラメータを暗号化に近い手法で変換することで、セキュリティーソフトによる検出を回避することができるようになります。

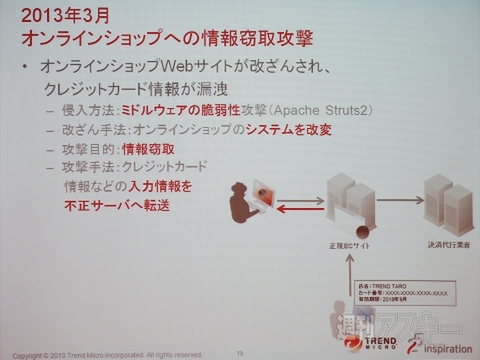

Webサイトの改ざんによって、カード番号を盗むという事例も紹介されました。

|

|---|

| ↑オンラインショップに侵入し、決済情報を盗む攻撃。 |

ショッピングサイトの中には、自前で決済システムを持つのではなく、決済代行業者を使うサイトも少なくありません。ショッピングサイトはユーザーから送信されたクレジットカード番号などの決済情報を代行業者に転送して決済を行ないます。

これに対して攻撃者は、ショッピングサイトが利用しているミドルウェア(Apache Struts2)の脆弱性を利用し、システムを改変。決済代行業者に送られるクレジットカード番号を、同時に攻撃者のサーバにも転送するという仕組みです。トレンドマイクロによれば、これは「決済情報を保存しないショッピングサイトなら安心」というセキュリティ業界の常識を覆す事例とのことです。

Webサイト改ざんの対策としては、これまで金融機関などで導入されてきたWebサイトの改ざん検知機能の導入が有効とのこと。Webコンテンツや構成ファイル、実行可能ファイルといったWebサイト全体の改ざんを監視し、管理者に通知できる仕組みが必要としています。

■ミドルウェアの脆弱性に注意

このように2013年上半期には、ある攻撃が別の攻撃につながっていくという「攻撃の連鎖」が目立ったとしています。

|

|---|

| ↑ある攻撃が別の攻撃に連鎖的につながっている。 |

この対策としてトレンドマイクロでは、Webサーバーシステム全体の脆弱性管理が必要としています。特に、アプリとOSの間で動作するミドルウェアの脆弱性が利用されることが増えているとのこと。具体的なミドルウェアとしては、サーバー管理用のコントロールパネル“Parallels Plesk”、ブログ運営用のCMS“WordPress”、Java用のフレームワーク“Apache Struts”を挙げています。

たとえば、Webサイトの管理を業者に委託している場合、アプリとOSの中間にあるミドルウェアを誰が管理するのか、契約上の責任が曖昧になっているケースが多いとしています。

また、不正アクセス事件が発表される際には、不正アクセスが数ヵ月前から起きてきたと発表されることも少なくありません。これは数ヵ月もの間、不正ログインが放置されていたことを意味しています。これに対してトレンドマイクロは、ログ監視やアカウント管理の見直しにより、サーバーの異常にいち早く気付ける体制が必要としています。

エンドユーザーの視点では、日頃から利用しているWebサービスがどの程度安全なのか、容易には判別できない面もあります。しかしアカウントリスト攻撃への対策としては、同じIDとパスワードを複数のWebサイトで使い回さないことが重要といえます。脆弱性に対しては、Windows Updateを始めとするソフトウェアのアップデートに気を配ることで、リスクを減らすことができるでしょう。

●関連サイト

トレンドマイクロ セキュリティ ブログ

-

9,545円

-

4,900円

週刊アスキーの最新情報を購読しよう