マカフィーがITセキュリティカンファレンス『FOCUS JAPAN 2012』を11月14日に開催。米国マカフィーからテクニカル・ソリューションズ担当ディレクターのブルース・スネル氏が来日し、実際のマルウェアがいかに簡単に作成され、我々PCユーザーの脅威が増加している現状を解説した。

|

|---|

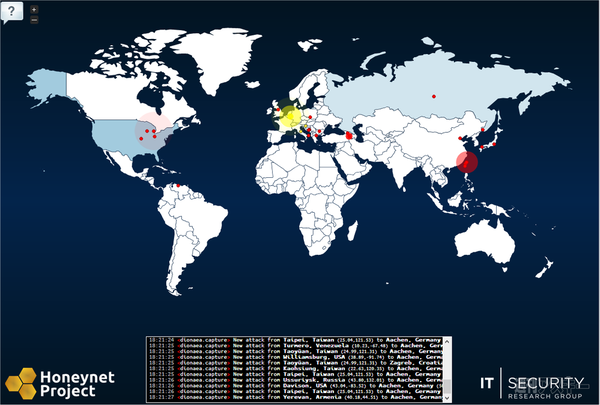

まずはリアルタイムでどんな脅威が生まれているのかを可視化するため、セキュリティー技術者のコミュニティーとして知られる非営利Webサイト『Honeynet Project』を表示。起動してからすぐ日本で2つの攻撃を検知し、日常的に悪意のあるハッキング行為が行なわれていることを示した。遠隔操作されている可能性は否定できないが、世界中で現在もっとも活発なのがロシアだという(発表会のすべての説明が終わる約45分の間に、日本は84件、ロシアでは実に481件の攻撃を感知)。

|

|---|

ブルース・スネル氏は、セキュリティー業界で20年近いキャリアを持つ。悪意あるプログラムの脅威は環境とともに感染経路が変化するのはもちろんのこと、重要なのは作成者の動機が変わってきていることだという。1990年ごろのDOS時代はLANやフロッピーディスクを感染源とし、EXEファイルやバッチファイル、ブート感染型が主流。このころからすでにパスワードを盗み出すトロイの木馬が検知されていたが、製作者の動機はグラフィティ行為と似た、個人的な挑戦や仲間内の名声といった理由が多かったようだ。それが2000年までにパソコンが一般的なものになり、電子メールが普及、インターネット利用者が1億人を突破したころから、報復や金銭目的へと変わりはじめる。さらにはWeb2.0の急増によって脆弱性研究家が名声を集めるようになり、政治的なスパイ活動へ利用されるようになったのもこのころだ。

|

|---|

2001年~2005年ごろには、メールを経由したOSやウェブアプリケーションの脆弱性を狙った大規模攻撃が増加。アドウェアの増加も大きな問題となったが、こちらは広告業者がアドウェアとの関係を打ち切ることで減少を見せる。2006年以降はUSBデバイスを感染元とするものが増え、ネットワーク連携が当たり前になるにつれ、SNSやアプリストア、SMS、テレビゲームを介した感染など、現在は侵入経路が多岐にわたっている。製作者の動機も単なる金銭目的だけには収まらず、戦争やテロ、破壊行為、アノニマスなどの社会的主張を元にしたハッカー集団が絶えず出現しているのが現状だ。

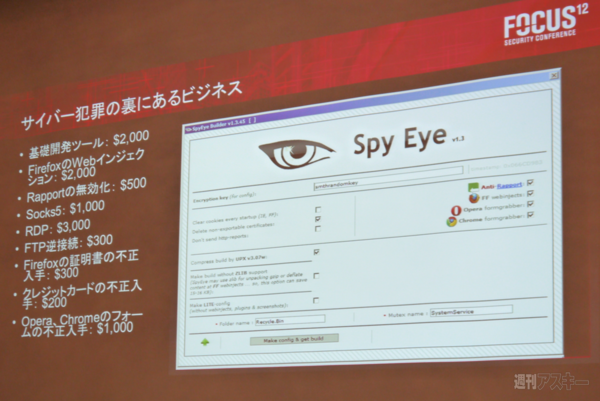

増え続けるサイバー犯罪はビジネスとなり、最近はマフィアなどの組織が関わってきているという。マルウェア開発ツールは闇市場で無料提供されている。ただし無料のものは強力なウィルスが仕組まれているため、知識のない人間が手を出せるものではない。その代り、安心して……という言い方が正しいかどうかわからないが、ウィルスなしで使える基礎開発ツールは有料で販売されるのだ。

マルウェアのビジネス例として挙げていた闇市場での販売金額が興味深い。とある有名マルウェア制作ツールを例に挙げると、基礎開発ツール購入費が2000ドル(約16万円)。あとは自動車を購入するように、機能を追加オプションとして購入していくシステムだ。

|

|---|

FirefoxのWebインジェクションが2000ドル(約16万円)、Rapportの無効化が500ドル(約4万円)、Socks5が1000ドル(約8万円)、RDPが3000ドル(約24万円)、Firefoxの証明書の不正入手が300ドル(約2万4000円)、OperaやChromeのフォーム不正入手が1000ドル(約8万円)。さらに、クレジットカードの不正入手が200ドル(約1万6000円)。驚くべきことに、全部買っても100万円に届かない。マフィアにとってみたら(あるいは読者のあなたにとってみても)はした金すぎる金額だろう。

このマルウェアを使い、特定の個人や企業を狙って罠をしかけるのだ。ターゲットが最も罠にかかりやすいのはFacebook。次いでツイッター、メール。SNSを経由したリアルな知り合いからのリンクは、警戒心なくクリックしてしまうからだ。罠にかかるとオンラインバンクの情報が盗み出され、世界各地にあるいくつものコレクションサーバーに送信される。

|

|---|

ネットバンキングなど、2つの認証(二要素認証:ユーザーIDとパスワードでログインしたのち、スマホなどにセキュリティーコードを入力するなど、2段階のもの)を利用している場合でも、バンキングマルウェアに感染したPCでは、認証で利用する乱数表の情報などを入力するWEBページがマルウェアによって表示され、「あれ?」と思いつつも自分で情報を入力してしまった時点で、犯罪者に情報が渡ってしまう。

狙われた銀行口座はマネーロンダリング用の中継アカウントに送金され、次いでマフィアなどの犯罪組織へと送金が完了。HTMLを改ざんして偽装するため、その間、ユーザーがPCを操作していてもまったくバレることはない。また、驚くことに一度感染させたシステムは再利用されることが多いそうだ。あまりPCになじみのない人はPCの動作が遅くなっても気づくことがない。そのため、バックドアアクセスとして継続して利用されやすい。

最後に、メディア限定として特別にマカフィーが用意したノートPCで、マルウェアを実際に作成、感染させるといった体験会が実施された。作成したのはトロイの木馬『SharK』(別名Backdoor DKG)。

|

|---|

生成したファイルはウィルス対策ソフトサービスと偽った、センスの良いデザインがほどこされたHTMLメールで送信する。間違えてダウンロードファイルを落として実行してしまった場合のPCを、まるごと覗き見て遠隔操作するといった、非常に貴重な体験だ。プログラミングの知識がほぼゼロに近い自分でも、簡単に感染側のPCのプログラムを開いたり、感染側のPCを操作してウェブサイトをリモートで開き、さらなるウィルスをダウンロード実行するといったことができたことは衝撃という言葉しかない。さらに驚くのは(ある程度の環境が用意されていたとはいえ)、それが数十分の作業でできてしまった、ということ。

マルウェア開発は、徐々に洗練されてつくりやすくなっており、驚くべきことにYouTubeなどで操作方法が公開されているのが現実だ。

とはいえ、一個人が大金をかけてPCを防御することはできないため、防御として有効な3条件をブルース・スネル氏が指南する。

1. OSのアップデートが公開されたらすぐに行なうこと

2. ソフトウェアのパッチが出たらすぐにあてること

3. (何かしらの)ウィルス対策ソフトを必ず入れること

以上が、最低限のマナーと言ってもいいだろう。ちょっと手が空いてからでいいや、と後回しにしていたWindows Update。次からは速効でアップデートすることを真顔でおすすめしたい!

■関連サイト

マカフィー

HoneynetProject

週刊アスキーの最新情報を購読しよう